Se ha detectado una vulnerabilidad en el plugin Easy SMTP que permite tomar el control de tu web

Easy SMTP es uno de los plugins más utilizados para configurar los envíos a través de un servidor SMTP en WordPress. Tanto es así, que actualmente está activo en más de 500.000 instalaciones de WordPress. Y no es de extrañar, la configuración es muy sencilla y además es totalmente gratuito.

Pero hoy no son buenas noticias las que os traigo… Los desarrolladores del plugin Easy SMTP acaban de liberar una nueva actualización tras detectar un fallo de seguridad en la versión 1.4.2 y anteriores.

Esta vulnerabilidad suponía un agujero de seguridad bastante importante que permitía a cualquier usuario malintencionado tomar el control de tu web reseteando la contraseña del usuario admin.

¿En qué consiste esta vulnerabilidad?

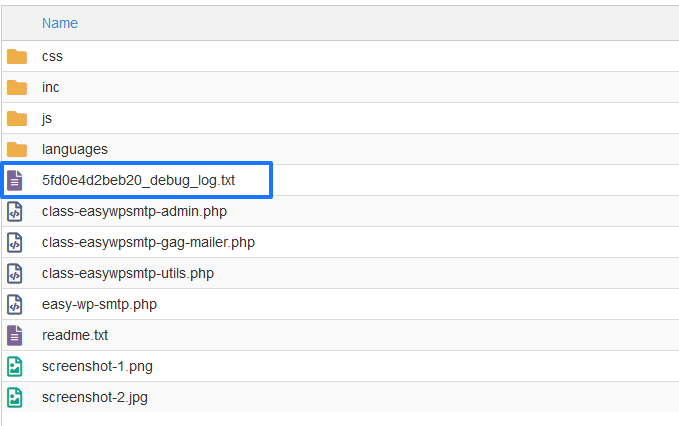

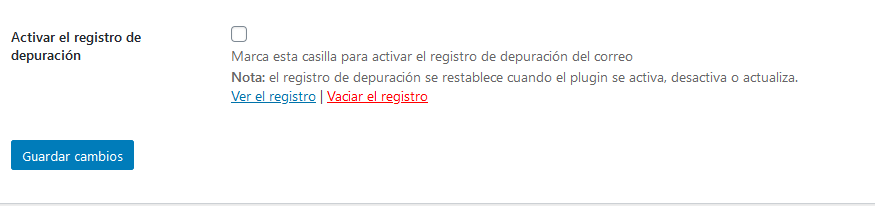

El plugin Easy SMTP posee un log de depuración opcional en el que se recogen todos los emails enviados desde la aplicación. Este log se guarda en la carpeta «/wp-content/plugins/easy-wp-smtp/» con un nombre aleatorio, del tipo 6hg56475_debug_log.txt.

Aquí tienes un ejemplo real del nombre de este fichero:

El problema es que la carpeta en la que se recoge este registro de depuración no tenía ningún archivo index.html, permitiendo así que, en los servidores que esté habilitada la lista de directorios o directory listing, cualquiera pudiese acceder a este registro y a toda la información sensible que se guarda en él.

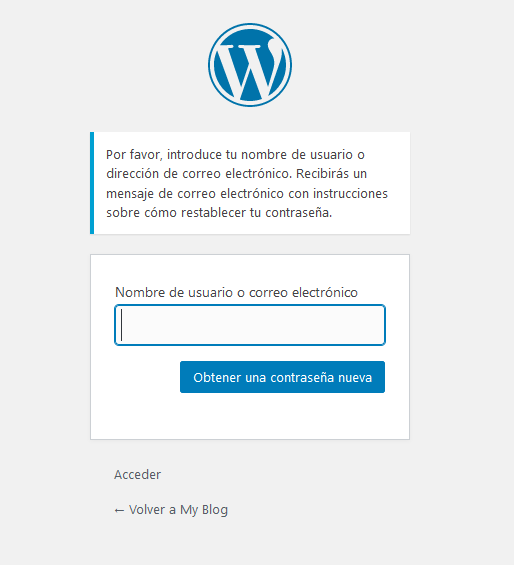

Pero, ¿cómo hacen los hackers para tomar el control de mi web? Pues muy fácil. Una vez que acceden al log de depuración, toman el usuario admin de tu págin web y solicitan un cambio de contraseña a través de la pantalla de login de WordPress.

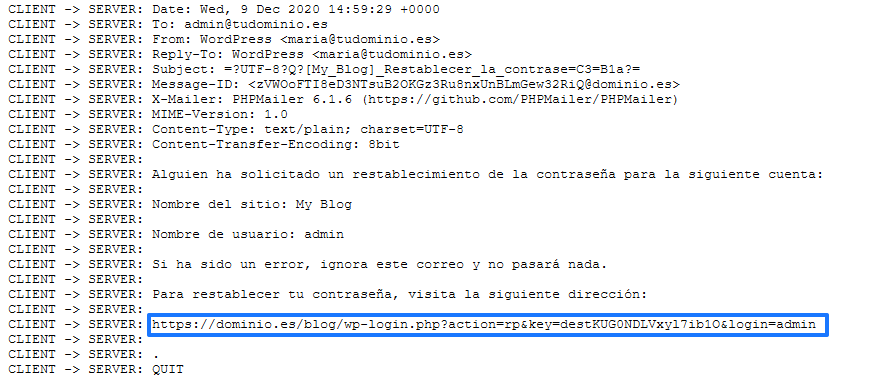

Como te he dicho, en este log de depuración se recogen todos los emails enviados desde la aplicación, y como no podía ser de otra manera, también los de regenerar contraseña. Por tanto, es tan sencillo como coger el link de restablecer la contraseña, establecer una nueva clave y tomar el control de la página web que sea.

Importante: No todos los servidores tienen por defecto habilitado directory listing. Por ejemplo, en LucusHost, como medida de prevención, lo tenemos deshabilitado. ¿Qué quiere decir esto? Que nunca mostramos el listado de ficheros, sino una página de error 404 para que nadie pueda acceder a información sensible de tu web y mejorar su seguridad.

Eso sí, si alguien conoce el nombre del archivo log (bastante improbable, ya que es aleatorio) podría explotar igualmente esta vulnerabilidad.

Y ahora, ¿qué hago?

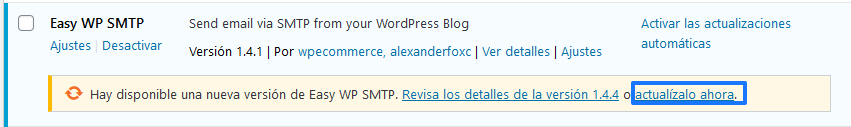

Lo primero que tienes que hacer, y de forma muy urgente, es revisar qué versión del plugin Easy SMTP estás utilizando. Si tienes instalada una versión igual o anterior a 1.4.2, actualiza el plugin de inmediato para corregir esta vulnerabilidad. Si utilizas una versión superior, respira tranquilo, estás a salvo 🙂

Eso sí, además de actualizar la versión del plugin, también te recomiendo que deshabilites el registro de errores. Como te he dicho antes es opcional y la información que se recoge en él es bastante sensible como para arriesgarte a que, ante una nueva vulnerabilidad, quede al descubierto. Puedes hacerlo desde los ajustes del propio plugin, pulsando sobre «Ajustes adicionales»:

En conclusión…

No es la primera vez que insisto en la importancia de mantener el core, plugins y plantillas de WordPress siempre al día. Como sabes, cuando se libera una nueva versión o actualización se suelen corregir vulnerabilidades o agujeros de seguridad que pueden poner en riesgo la seguridad de tu página web. Y lo que vimos en este post es un claro ejemplo de ello.

Por tanto, si tienes instalado en tu web el plugin Easy SMTP de WordPress, ¡corre a actualizarlo! El fallo de seguridad detectado en la versión 1.4.2 y anteriores puede hacer que cualquier usuario tome por completo el control de tu sitio web.

Y recuerda, si tienes alguna duda o te preocupa la seguridad de tu web, nuestro equipo de soporte está aquí para ayudarte. Estamos disponibles 24/7 a través de email, ticket o llamando al 982 989 112.

No hay comentarios